微服務架構設計探秘 阿里布道師視角下的信息安全軟件開發新范式

在數字化轉型浪潮中,微服務架構已成為構建現代、敏捷、可擴展軟件系統的核心技術范式。作為這一領域的先行者與布道者,阿里的技術專家們不僅在實踐中積累了深厚經驗,更形成了一套兼顧高效能與高安全性的微服務設計哲學。本文將結合阿里微服務布道師的深度見解,詳解微服務架構的核心設計原則,并重點探討在信息安全敏感型軟件開發中如何揚長避短,構建堅如磐石的分布式系統。

一、 微服務架構的核心設計理念:解耦與自治

阿里布道師強調,微服務的精髓在于“分而治之”。通過將單體應用拆分為一組小型、松散耦合的服務,每個服務圍繞特定業務能力構建,并擁有獨立的生命周期、數據存儲與技術棧選擇權。這種架構帶來了顯著的靈活性:團隊可獨立開發、部署、擴展每個服務,技術迭代速度大幅提升。拆分并非目的,關鍵在于如何設計服務邊界(領域驅動設計是常用方法論)、如何定義清晰的API契約,以及如何確保服務間通信的輕量與高效(如采用RESTful API、gRPC或異步消息隊列)。

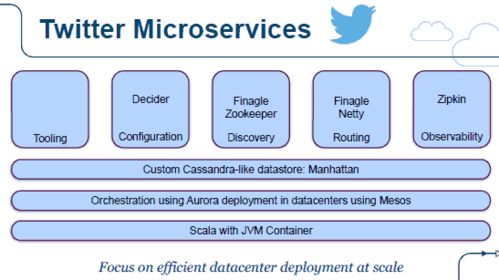

二、 微服務生態的關鍵支撐組件

一個健壯的微服務生態系統離不開一系列基礎設施的支持,這正是阿里云等平臺提供成熟解決方案的領域。

- 服務治理: 服務發現(如Nacos、Consul)、負載均衡、熔斷降級(如Sentinel)是保障系統可用的基石。布道師指出,必須預設失敗,通過斷路器、艙壁隔離等模式防止局部故障蔓延。

- 配置與監控: 集中化的配置管理(如Apollo)和全方位的監控鏈路(如Prometheus + Grafana, 分布式追蹤SkyWalking)是實現可觀測性的生命線。

- 持續交付: 容器化(Docker)與編排(Kubernetes)是微服務部署和運維的“標準答案”,配合完善的CI/CD流水線,實現快速、可靠的發布。

三、 信息安全在微服務架構中的挑戰與強化設計

當微服務架構應用于金融、政務、企業核心系統等對信息安全要求極高的軟件開發時,其固有的分布式特性引入了新的安全邊界,挑戰倍增。阿里布道師對此提出了多層次、縱深防御的設計策略:

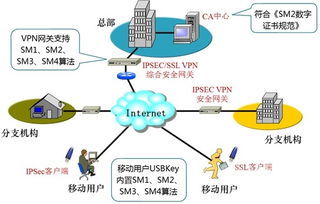

- 零信任網絡與API安全網關: 摒棄“內網即安全”的舊觀念。每個微服務都應被視為在不可信網絡中,所有服務間通信必須經過認證與授權。部署統一的API網關(如Spring Cloud Gateway、Kong)作為系統的統一入口,在此集中實施身份驗證(OAuth 2.0、JWT)、訪問控制、速率限制、請求審計與加密(HTTPS/TLS全程化)。

- 細粒度身份與訪問管理(IAM): 在服務內部實現基于角色的訪問控制(RBAC)或更細粒度的屬性基訪問控制(ABAC)。關鍵操作需記錄詳細日志,用于事后審計與溯源。服務間調用也應攜帶經過驗證的身份上下文(如通過JWT傳遞),確保“最小權限原則”貫穿始終。

- 安全的服務間通信:

- 傳輸加密: 強制使用TLS/mTLS(雙向TLS)對服務間所有通信進行加密,防止竊聽與中間人攻擊。

- 秘密管理: 數據庫密碼、API密鑰、證書等敏感信息絕不能硬編碼在配置文件中。必須使用專業的秘密管理服務(如阿里云KMS、HashiCorp Vault)進行安全存儲、動態獲取與定期輪換。

- 數據安全與隱私保護:

- 數據分區與隔離: 根據敏感級別對數據進行分類,并將其存儲在不同的微服務數據庫中,實現邏輯或物理隔離。

- 加密存儲: 對敏感數據(如個人身份信息、支付數據)應用應用層加密或數據庫透明加密(TDE)。

- 安全的數據流轉: 在服務間傳遞敏感數據時,需評估必要性,并可采用數據脫敏、令牌化等技術。

- 全生命周期的安全左移: 將安全考量嵌入開發運維全流程(DevSecOps)。在CI/CD管道中集成靜態應用安全測試(SAST)、軟件成分分析(SCA)以檢測代碼漏洞和開源組件風險;進行動態安全測試(DAST);對容器鏡像進行安全掃描;定期進行滲透測試和安全演練。

- 統一的審計與合規性: 集中收集所有微服務的日志、事件和指標,通過安全信息與事件管理(SIEM)系統進行分析,實時檢測異常行為,并滿足GDPR、等級保護等合規性要求。

四、 與展望

阿里微服務布道師的實踐表明,微服務架構為構建復雜、快速演進的應用提供了強大支撐,但其在信息安全方面的復雜性不容小覷。成功的架構設計必須在追求敏捷與效率的將安全作為核心設計原則而非事后補充。通過采用零信任模型、強化身份治理、加密通信、管理秘密、保護數據安全,并將安全實踐無縫集成到DevOps流程中,開發團隊能夠構建出既靈活又值得信賴的下一代信息安全軟件系統。微服務之路,是一條持續平衡與演進的道路,而安全,永遠是這條路上不可動搖的基石。

如若轉載,請注明出處:http://www.euuq.cn/product/36.html

更新時間:2026-01-19 07:13:31